CM1 - Introduction

François Lesueur (francois.lesueur@insa-lyon.fr, @FLesueur)

Déroulement

Lire et comprendre le README qui détaille le déroulé de la matière (mais normalement, si vous êtes là, vous l’avez déjà fait…)

Quelques actualités de la sécurité

Passer 30 minutes/1 heure pour faire un petit tour d’actualités de votre choix (vous verrez, il y a bien des russes, des chinois et des états-uniens comme promis !)

2020

- Raccoon détails

- Carlson Wagonlit victime d’un ransomware

- Garmin victime d’un ransomware

- CVE-2020-5902 et CVE-2020-5903

- DDoS sur les résolveurs DNS détails

- Huawei et la 5G (question non limitée à Huawei, évidemment)

- Octopus Scanner détails

- Wordpress File Manager détails

- Cyberguerre US-Chine détails

- Zerologon CVE-2020-1472

- PulseSecure details

- Emotet (ransomware) details

- Altran (ransomware) details

- SolarWind/FireEye (supply-chain) details

- TOP 10 ANSSI

2019

- Retadup, un botnet demantelé par la gendarmerie (et désactivé à distance) details

- Jailbreak IPhone très bas niveau chekm8 details

- Attaque ciblée des smartphones de communautés (Uighurs, Tibet) details, details

- Intrusion avec persistence chez Citrix (supply-chain attack ?) details

- Des ransomwares sur des institutions publiques details

- Asus Live Update (supply-chain) details

- RCE sur RDP details

- Affaire Huawei/Kaspersky details

- Et bien sûr, des tensions géopolitiques

- Non-facts : IA, blockchain

2018

- Facebook, 50mio de comptes compromis, utilisé en login tiers. Surveillance home-made, logs details

- Intel management engine password bypass, AMT, null digest password (pas null pass, null digest), accès caché de l’OS ! details

- Meltdown/Spectre, accès caché de l’OS details

- Cryptominer JS, coinhive, TC ;-) (sécu = ? Utilisation de ressources non prévues/souhaitées, zone grise) details

- Nations-Unies, google dorking, (mdp accessibles sur github/trello puis accès aux ressources) details

- DDoS toujours : concurrence minecraft, racket e-commerce details

- VPNFilter, Mirai++ details

2017

- Hack (?) Ethereum

- WannaCry ( motivations mystérieuses, répétition ? Arrêt Renault, Merck)

- NotPetya ( Ukraine, Maersk, St Gobain, Tchernobyl. Répétition ? Supply chain attack bien ancrée. Sacrifié ? étonnant, autre accès encore ?)

- Mirai

- Equifax (143 mio noms/prénoms/SSN/num carte/date naissance pour phishing/usurpation/récup authentif)

- Pacemaker

- DNC/Macron Leaks

- Machines à voter

- MalwareTech (killswitch wannacry, arrêté aux US, passé clairement gris mais le cas d’un peu tous…)

- Deloitte (données privées, logiciel pas à jour)

- CCleaner (supply chain)

Quelques réflexions plus ou moins personnelles

Contexte général :

Menaces et risque :

- Outillage/vulns de très simple (script kiddie) à élitiste (nation-sponsored, 0days)

- Attribution difficile et peu vérifiable pour le monde civil (mélange de magie noire, bluff, BS et lancer de dés), les étatiques ne communiquent pas dessus.

- Bataille entre grandes puissances, impacts sur tous

- Au fond, qu’est-ce que c’est que de “faire de la sécurité numérique” ?

Enjeux et acteurs

Les acteurs :

Exemple d’enjeu :

- Les organisations (se protéger)

- Les états (protéger leurs orgas, attaquer les autres, mais tous partagent le même soft/hardware. Ils sont très bons, cyberguerre)

- Les hackers (s’amuser, se challenger). Attaque nécessaire pour comprendre, créer cette compétence avec éthique. Audit, bug bounties, on apprend comme ça. Les méchants ne nous ont pas attendus, la sécu a augmenté depuis qu’elle est étudiée/challengée. Pas encore compris dans les nouveaux domaines (FUD pacemaker, attaque judiciaire puis finalement patch)

- L’environnement : des attaquants qui s’adaptent et mènent la danse

Quelque bons conseils de Xavier Mertens

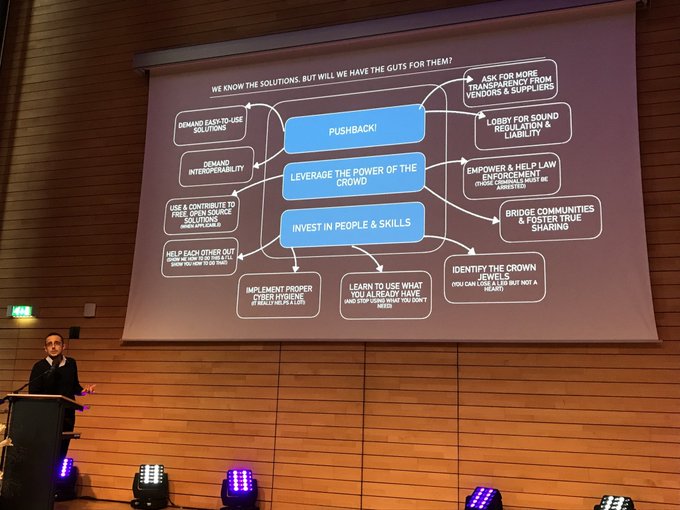

Les pistes à explorer selon Saad Kadhi, head of CERT-EU

Ce(tte) œuvre est mise à disposition selon les termes de la Licence Creative Commons Attribution - Pas d’Utilisation Commerciale - Partage dans les Mêmes Conditions 2.0 France.